Identifier pour mieux contrer les menaces

L'identification des vulnérabilités techniques et des pratiques de sécurité permet de mieux comprendre et protéger votre système d'informations.

Le test d’intrusion

L’audit flash 360

La gestion des risques

La résilience opérationnelle

Contactez-nous

Le test d’intrusion (Pentest)

Anticipez les cyberattaques : Dévoilez vos vulnérabilités avec nos tests d'intrusion

sur-mesure !

sur-mesure !

Ne laissez aucune faille compromettre votre sécurité. Nos tests d'intrusion, menés par des experts en cybersécurité, mettent votre infrastructure à l’épreuve face aux menaces les plus sophistiquées. Il en existe trois types :

En fonction des scénarios d'attaques que vous avez identifiées, nos consultants réalisent une tentative d'intrusion du système d'information, simulant ainsi un attaquant motivé

Les consultants réalisent une cartographie des services exposés de votre entreprise puis tentent un large nombre d'attaques sur un périmètre choisi.

Les consultants analysent la structure de votre application et créent des attaques spécifiques à votre application pour en évaluer le niveau de sécurité.

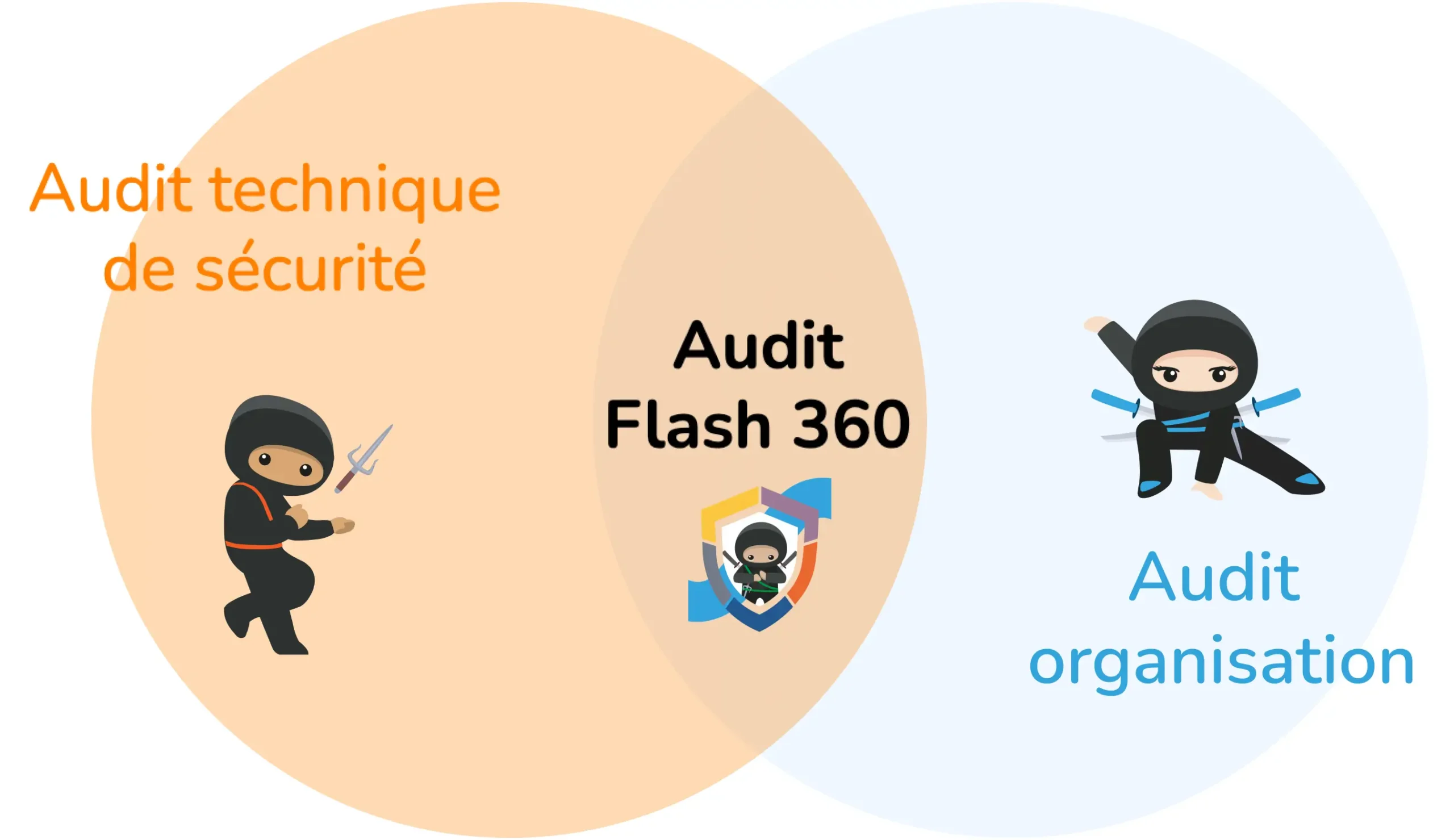

Audit Flash 360

Reprenez le contrôle de votre sécurité de l’information en évaluant votre maturité et en vérifiant les pratiques réellement appliquées. Audit technique de sécurité ou audit organisationnel, avez-vous un doute sur lequel mener en priorité ?

Ne choisissez plus, faites les deux.

Une évaluation de votre maturité en sécurité de l’information combinant un audit technique de sécurité et un audit des pratiques :

Ne choisissez plus, faites les deux.

Une évaluation de votre maturité en sécurité de l’information combinant un audit technique de sécurité et un audit des pratiques :

14 thèmes, +250 questions

Ateliers d’échange avec nos experts

Evaluation de la surface d’exposition

Contactez-nous

Les bénéfices pour un DSI / RSSI

Faire un état des lieux transverse de ses pratiques de sécurité de l’information, à travers 14 thèmes

Faciliter la communication directe avec ses donneurs d’ordre

Les bénéfices pour un décideur

Mieux comprendre les enjeux de sécurité en traduisant une situation en risques pour l’organisation

Rassurer ses clients en démontrant sa capacité à protéger leurs données

Faciliter la relation avec les assureurs cyber et les autorités en réduisant les efforts nécessaires pour compléter les questionnaires de conformité

Gestion des risques

Renforcer votre sécurité de l’information en identifier ce qui compte vraiment pour vous, en organisant ses efforts par priorité et en améliorant ses dispositifs

Identifier vos activités vitales

Evaluer vos actifs informationnels

Adopter une approche cohérente

Lorsqu’on travaille sous contrainte de ressources, il est important de savoir les utiliser avec efficience. Adopter une démarche de pilotage par les risques permet précisément de mettre plus d’efforts pour protéger ce qui est vital et à une forte valeur, plutôt que ce qui en a moins et de facto de travailler par priorité : on donne du sens à nos pratiques et une meilleure cohérence à nos actions.

Et vous, comment organisez-vous votre sécurité de l’information ?

Et vous, comment organisez-vous votre sécurité de l’information ?

Contactez-nous

Résilience opérationnelle

Pas de bonne réponse à la crise sans préparation ! Adoptez les bons réflexes opérationnels pour réagir au plus vite et limiter les impacts

Il est aujourd’hui admis que la question à se poser n’est plus de savoir si l’on connaitra une attaque cyber, mais quand est-ce qu’elle arrivera. Dans ce contexte, il est nécessaire de définir sans tarder un plan de résilience qui permettra de s’organiser au mieux pour réagir lors de l’incident. Ceci n’est cependant pas suffisant : disposer d’un plan d’actions non cohérent, non finalisé ou non maitrisé risque encore d’aggraver la crise.

Il est alors recommandé d’adopter une approche progressive de résilience, en se concentrant d’abord sur les activités vitales uniquement et s’assurer que nous soyons capables d’en garantir la survie. Puis, progressivement, compéter le plan de résilience.

Il est aujourd’hui admis que la question à se poser n’est plus de savoir si l’on connaitra une attaque cyber, mais quand est-ce qu’elle arrivera. Dans ce contexte, il est nécessaire de définir sans tarder un plan de résilience qui permettra de s’organiser au mieux pour réagir lors de l’incident. Ceci n’est cependant pas suffisant : disposer d’un plan d’actions non cohérent, non finalisé ou non maitrisé risque encore d’aggraver la crise.

Il est alors recommandé d’adopter une approche progressive de résilience, en se concentrant d’abord sur les activités vitales uniquement et s’assurer que nous soyons capables d’en garantir la survie. Puis, progressivement, compéter le plan de résilience.

Identifier vos activités vitales et objectifs de résilience

Déterminer objectivement les activités les plus critiques pour vous permet de se focaliser sur l’essentiel d’abord.

Puis, définir les objectifs de résilience (RTO, RPO, DMIA) pour chacune d’entre elles conditionne les dispositifs nécessaires pour y répondre

Puis, définir les objectifs de résilience (RTO, RPO, DMIA) pour chacune d’entre elles conditionne les dispositifs nécessaires pour y répondre

Evaluer vos capacités actuelles

Déterminer les données nécessaires à la poursuite de vos activités pour définir les mesures de protection les plus pertinentes

Construire sa mallette de crise

Adopter plus de méthode (EBIOS, ISO27005) et d’objectivité pour pouvoir adapter les capacités selon ses priorités et être plus efficient dans la protection des actifs critiques

Sensibilisation as a Service : on s’occupe de tout !

Sensibiliser

Définir les objectifs avec vous

Choisir les modes de sensibilisation

Organiser et mener les campagnes

Exploiter

Analyser

Exploiter les résultats

Mesurer l'efficacité des message

Adapter

Définir les prochaines actions

Suivre l’évolution du contexte

Faire des restitutions à votre rythme

Résilience opérationnelle, un nouveau nom pour parler de PCA/PRA ?

Non, pas tout à fait !

Si nous parlons de résilience opérationnelle et non de PCA/PRA, il y a une bonne raison. Nous privilégions une approche pragmatique, accessible à tous et concentrée sur les activités vitales uniquement dans un premier temps.

Nous préférons et préfèrerons toujours un plan de poursuite d’activités ciblé qui marche à un plan exhaustif difficile à maitriser !

Si nous parlons de résilience opérationnelle et non de PCA/PRA, il y a une bonne raison. Nous privilégions une approche pragmatique, accessible à tous et concentrée sur les activités vitales uniquement dans un premier temps.

Nous préférons et préfèrerons toujours un plan de poursuite d’activités ciblé qui marche à un plan exhaustif difficile à maitriser !