Interview | "Logiciels AISI, atouts sécurité des PME et ETI !"

La cybersécurité est devenue un enjeu stratégique pour toutes les entreprises notamment pour les PME et les ETI. Moins matures en termes de cybersécurité que les grands groupes et disposant de ressources restreintes, elles sont une cible privilégiée pour les cybercriminels.

Pierre-Antoine Bonifacio, notre Responsable Cybersécurité, fait le point sur les méthodes utilisées par les cybercriminels et revient sur la méthodologie mise en place et les outils AISI développés pour les PME ET ETI en cas de réponse à incident de sécurité.

Pouvez-vous nous parler des méthodes utilisées par les cybercriminels et repérées par votre SOC ?

Depuis le début de l’année, la fréquence des attaques a augmenté avec une amplification des menaces par ransomware.

Les méthodes utilisées par les cybercriminels sont souvent les mêmes : vulnérabilités non corrigées, mauvaise configuration du cloud, d’un VPN ou d’un routeur, email reçu et téléchargé avec une pièce jointe corrompue.

Ce qui évolue, ce sont les outils utilisés : de plus en plus performants, accessibles et faciles à utiliser. Cobalt strike est l’un des plus employés. Extrêmement discret, il est simple à programmer, à configurer et très efficace. Quakbot et Agent Tesla sont également largement déployés. Ils disposent d’une diversité de configuration et de structure, et peuvent être modifiables à l’infini. Il est donc difficile de faire une signature pérenne.

Quelle est la procédure AISI lors d’une réponse à incident ?

Dans le contexte d’une réponse à incident de sécurité, nous avons un process bien établi.

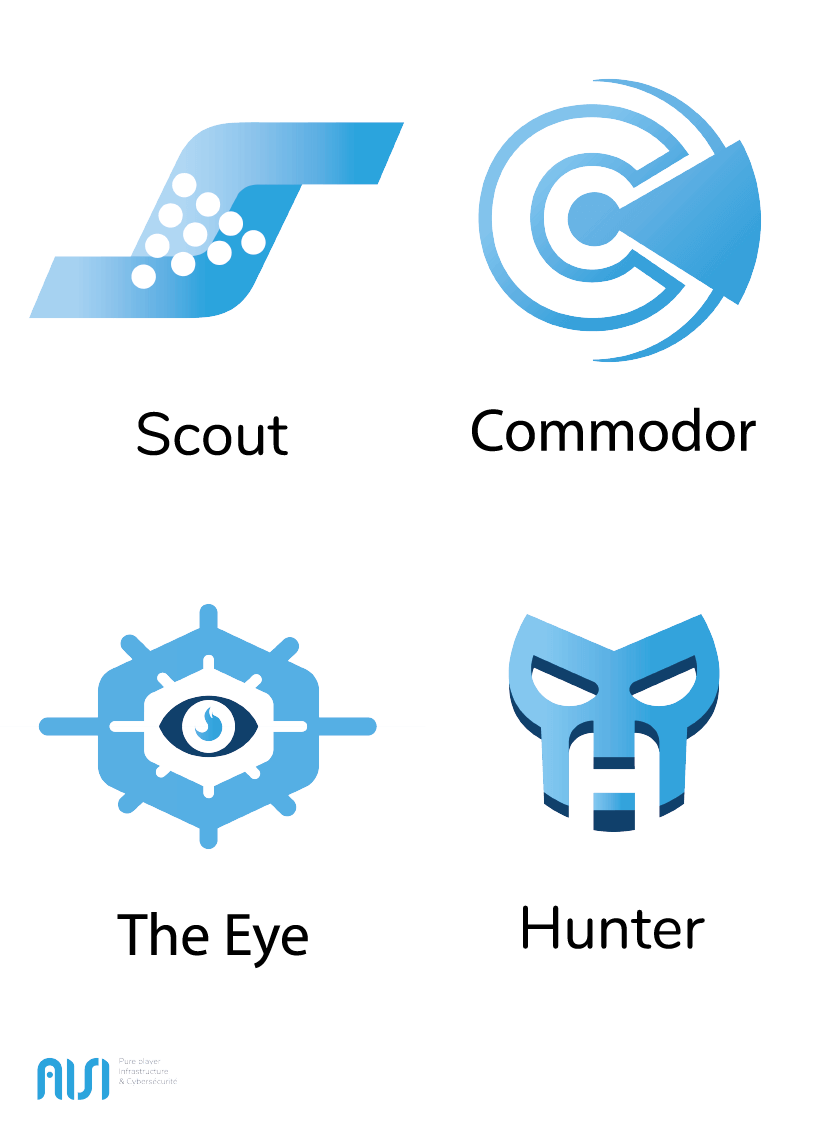

Généralement, nous nous déplaçons chez le client pour récupérer les éléments et lancer les outils AISI d’analyse et d’enquête : SCOUT, COMMODORE, The EYE et HUNTER.

Les investigateurs disposent de peu de temps pour analyser les quantités colossales de données et l’analyse forensique est une prestation coûteuse pour les PME et ETI. Ainsi, nos ingénieurs ont développé ces logiciels afin de répondre à ces deux problématiques. L’objectif est d’identifier rapidement le malware et le mode opératoire de l’attaquant tout en prenant en compte les moyens et besoins des clients PME et ETI.

SCOUT est un logiciel de collecte et d’archivage des artéfacts. Il permet de récupérer tous les éléments nécessaires afin de comprendre et de connaître le cheminement du cybercriminel même si les postes sont éteints et le réseau informatique coupé. SCOUT chiffre ensuite toutes ses archives afin de minimiser les risques d’altérations et de fuite de données.

Une fois les données collectées, nous lançons COMMODORE. C’est notre logiciel d’analyse. Il traite et enrichit les informations des archives SCOUT.

Pour visualiser toutes les données, nous avons développé THE EYE. Les analystes AISI s’appuient sur cet outil afin d’identifier la frise des évènements (Time Line de l’attaquant). Ils peuvent remonter jusqu’aux premiers signes de l’attaque et identifier le logiciel malveillant. Ils réalisent ensuite le rapport d’enquête final avec tous les indices de compromission et configurent notre dernier logiciel HUNTER afin de répondre à l’incident.

HUNTER permet de supprimer le maliciel et les traces de persistance. L’objectif étant de reconstruire ou de faire évoluer le SI sur des bases saines.

Comment c’est passée votre dernière mission ?

Dernièrement, nous avons travaillé sur l’incident réponse d’une entreprise de logiciels et Cloud. Nous avons œuvré avec les équipes du client à distance en leur fournissant les process, les outils et les éléments pour lancer les premières investigations. Tout était corrompu, rien n’était épargné ! Avec la collaboration des équipes sur place et le déploiement des outils AISI, nous avons identifié le malware rapidement. Nous avons ensuite nettoyé et fait évoluer le système d’information afin que l’entreprise puisse reprendre au plus vite son activité. Nous avons installé SentinelOne (antivirus) et monté une cellule SOC Réponse à Incident.

Le SOC permet de surveiller le SI, de détecter et répondre en cas d’incident sécurité au plus vite. Notre équipe SOC est composée d’experts sécurité, de pentesters, de chefs de projets spécialisés dans la protection de vos données. Certifiés, ils assurent une veille des vulnérabilités et se forment régulièrement aux nouveaux outils afin de vous assurer le meilleur niveau de protection.

Notre selection pour vous

Restez informé de toutes les actus cyber & AISI.