Répondre à la menace et éradiquer l’attaquant

Les avantages du DFIR (Digital Forensics and Incident Response)

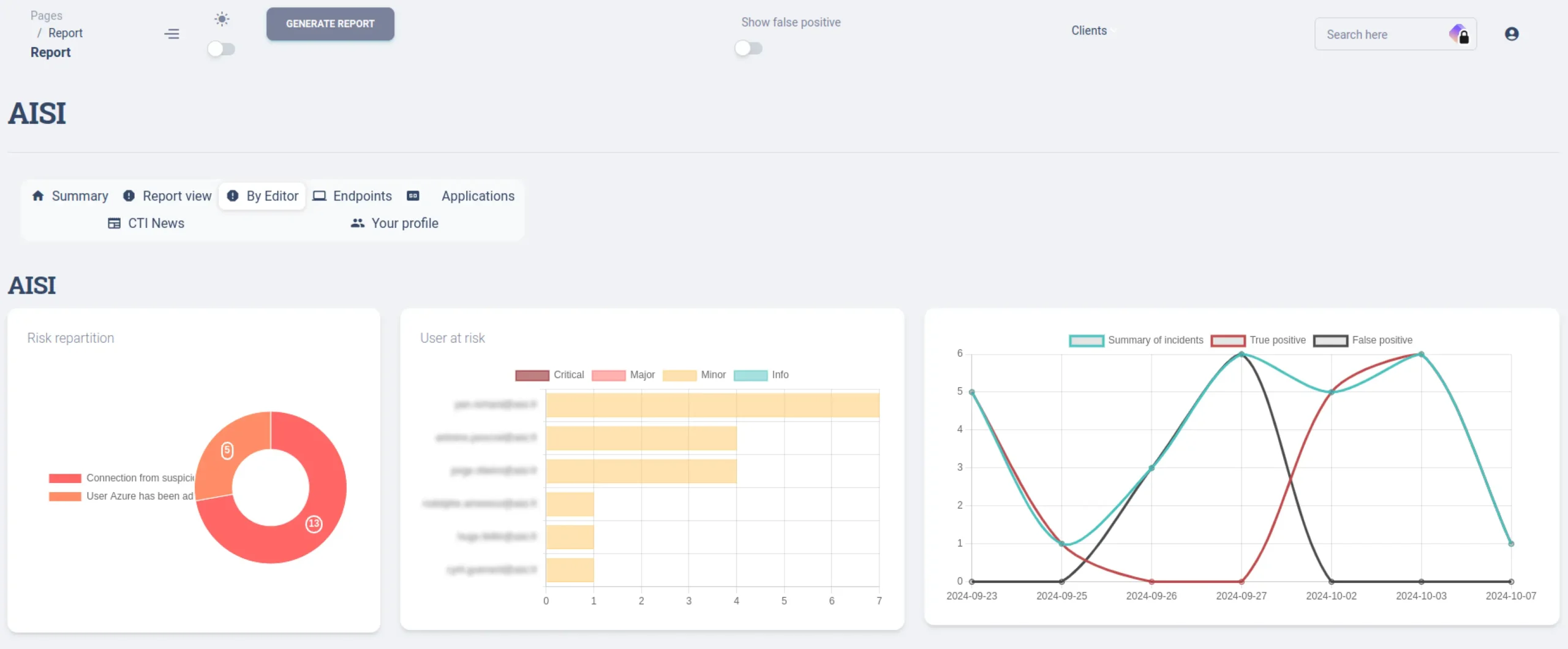

Chez AISI, il permet à la fois la levée de doute (analyse maliciel, analyse incident, analyse de comportement...) et la réponse à incident avérée.

✅ Avec le DFIR

Analyser les signaux faibles et faire de l’analyse profonde

Mettre en place des procédures d’isolations

Regarder dans le détail afin de déceler toutes les formes du maliciel

❌ Sans le DFIR

Prendre le risque que l’attaquant revienne

Laisser son parc vulnérable

Ne pas être en mesure d’anticiper de nouvelles attaques

🥷 Nos experts sont formés pour les levées de doute

Exécution suspecte

Un poste semble avoir été compromis - ralentissement, comportement erratique, etc. Vous souhaitez en avoir le cœur net. ?

Analyse maliciel

Un malware s'est exécuté sur l'une de vos machines, vous souhaitez extraire les indices de compromission de ce dernier pour les mettre en détection ?

Trace de persistance

Une alerte revient régulièrement sur une machine bien que l'antivirus vous ait notifié la suppression de la menace

Nos équipes sont 100% disponibles lors de la réponse à incident.

Nous réalisons des réponses à incidents lors d'une intrusion

Des comportements erratiques apparaissent - ouverture/fermeture de session RDP, installation d'outil AnyDesk,… -vous souhaitez être accompagné pour l'endiguement de la menace et son éradication

Nous réalisons des enquêtes en cas de déni de service

Votre entreprise subit un déni de service via un rançongiciel, une réalisation de l'enquête est nécessaire afin de comprendre le cheminement de l'attaque et préparer la reconstruction.

🚨 Notre levée de doute DFIR se décline en 3 axes :

1

Analyse maliciel

Découverte IOC

Persistance du maliciel

Règles Yara de détection

Rétro-ingenierie

2

Analyse incident

L’identification de la ou des sources de persistance

L’identification des risques relatifs à l’exécution du maliciel et/ou de ses modules

Les contre-mesures à appliquer

Un outil d’assainissement de la machine

3

Analyse de comportement

Cette analyse, basée sur les techniques d’attaques MITRE récurrentes, permettra :

D’identifier toutes les traces de persistance

D'identifier les exécutions de commandes suspectes

D'identifier les connexions suspectes

D'identifier les comportements inhabituels : exécution de binaire inconnu, connexions à des heures improbables, etc.

De rendre un état des lieux concernant le niveau de compromission de la machine

Notre mode opératoire en quatre étapes

Récupération des logs

via la mise à disposition d’un scout dédié.

Livraison de l’archive

en déposant l’archive chiffrée générée par SCOUT dans votre espace dédié.

Analyse

Forensics avec Commodore et TheEye

Remédiation

via la création d’un Hunter pour nettoyer les malwares et les traces de persistances

AISI a développé ses propres outils pour répondre à vos besoins

Scout, récupération des éléments

Il permet la récupération des :

Ruches systèmes et utilisateurs

Logs systems

Fichiers suspicieux

Fichiers systèmes utiles (USN,…)

Des processus avec leurs propriétés

Connexions réseau

Hunter, répond à l’accident

Supprime le maliciel

Supprime les traces de persistance (les taches planifiées, les services, les clés de registre, les objets WMI,…

Commodore, traite les archives

Il permet le traitement de masse des archives chiffrées

Analyse et traitement des ruches

Analyse et traitement des logs

Analyse des fichiers suspicieux

Enrichissement de données

Mise en format homogène